本书以全球知名的品牌之一——google为例,全面地阐述使用google工具和服务的各种隐私泄露的可能渠道,以及防范隐私泄露的方法。主要内容包括:泄露信息的类型和方式,使用网络时留下的信息以及google如何使用这些信息配置我们的行为,搜索、通信和地图查找等在线工具的风险,用户在浏览成百上千个网站时被google和其他大型在线公司跟踪的方式,如何防范基于网络的信息泄露,当前网络的发展趋势及可能面临的风险。

书籍介绍

电子书:Google知道你多少秘密

原名: Googling Security: How Much Does Google Know About You?

作者: Greg Conti

译者: 李静

图书分类: 网络

资源格式: PDF

版本: 扫描版

出版社: 机械工业出版社

书号: 9787111286967

发行时间: 2011年5月20日

地区: 大陆

语言: 简体中文

内容截图

书籍目录

译者序

前言

第1章google搜索

1.1数字大邦

1.2google帝国

1.3只需google搜索它

1.4风险

1.4.1信息泄露的情形

1.4.2摆脱桌面的趋势

1.4.3数据保存以及持久性

1.4.4信任

1.5对待信息需谨慎

1.5.1与第三方共同权衡

1.5.2意外

1.5.3恶意软件和软件漏洞

1.5.4有目标的攻击

1.5.5法律制裁

1.6公正的交易

1.7小结

1.8尾注

.第2章信息流和信息泄露

2.1信任问题

2.2pc机上的信息流以及信息泄露

2.2.1networks

2.2.2外围设备

2.2.3电磁辐射

2.2.4声音

2.2.5电源线

2.2.6人以及人携带的东西

2.3网络上的数据通信

2.3.1网络上的信息流以及信息泄露

2.3.2google与isp

2.4小结

2.5尾注

第3章痕迹、识别和连接

3.1基本网络连接以及数据保存

3.2遗留的痕迹

3.2.1网络服务器日志

3.2.2ip地址

3.2.3浏览器标题字段

3.2.4cookie

3.2.5http referer数据

3.3语义上的泄露

3.3.1注册用户账号

3.3.2网站导航

3.4唯一性和行为定位

3.4.1行为定位

3.4.2唯一性

3.5连接

3.6小结

3.7尾注

第4章搜索

4.1查询内容

4.250万以上访问量的搜索引擎

4.3搜索的方方面面

4.3.1搜索框和相关的应用程序

4.3.2高级搜索运营商和google hacking

4.3.3其他搜索因素

4.4风险

4.4.1操纵通信

4.4.2查到不正确的事物(或者seo隐患)

4.4.3查到恶意的事物

4.4.4其他的搜索查询

4.4.5(自)审查制度

4.5识别

4.6小结..

4.7尾注

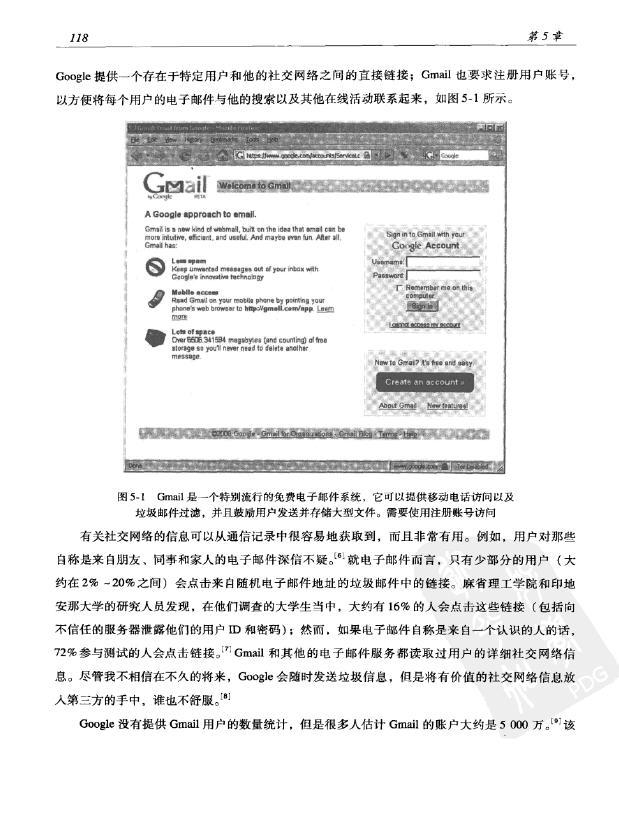

第5章通信

5.1电子邮件

5.2语音、视频和即时消息

5.3组

5.4移动设备

5.4.1文字信息

5.4.2移动和定位搜索

5.5风险

5.5.1依赖性

5.5.2通信分析

5.5.3信息存档

5.5.4窃听、过滤和更改

5.5.5语言翻译泄露

5.5.6集中管理

5.5.7透露社交圈

5.5.8通信的计算机分析

5.6小结

5.7尾注

第6章地图、定位和影像

6.1信息泄露

6.1.1基本的交互泄露

6.1.2搜索的风险同样也存在于定位中

6.1.3泄露隐私的个性化

6.1.4通过地理关系链接用户级别

6.1.5条条道路通罗马

6.1.6通过mashups进行跟踪

6.2内容也有危险

6.2.1基本的影像分析

6.2.2将敏感事物模糊化

6.2.3精确度和虚假性

6.2.4街道级视图

6.3小结

6.4尾注

第7章广告与嵌入内容

7.1跨网站跟踪

7.2广告

7.2.1adsense

7.2.2adwords

7.2.3google doubleclick

7.3广告风险

7.3.1恶意广告服务

7.3.2恶意界面

7.3.3敌对网络

7.3.4联盟服务

7.3.5facebook的beacon

7.4其他的跨站风险

7.4.1google analytics

7.4.2chat back

7.4.3youtube视频

7.4.4在网页上搜索

7.4.5friend connect

7.4.6嵌入地图

7.5小结

7.6尾注

第8章googlebot

8.1googlebot的工作原理

8.1.1googlebot的足迹

8.1.2robots.txt

8.2googlebot 及其同类的风险

8.2.1欺骗googlebot

8.2.2在网络上放置敏感信息

8.2.3google黑客

8.2.4邪恶的爬虫

8.3小结

8.4尾注

第9章对策

9.1为用户打补丁

9.1.1提高意识

9.1.2知晓自己泄露的东西

9.1.3可用的安全性

9.2技术保护

9.2.1控制cookie

9.2.2泄露的传播与消除

9.2.3加密

9.2.4保护个人网络地址

9.2.5避免使用注册账户

9.2.6在计算机上尽量少保存数据

9.3策略保护

9.3.1禁止跟踪列表

9.3.2向法律和政策制订者请愿

9.3.3支持隐私组织

9.3.4数据的生成、保存和匿名化

9.4小结

9.5尾注

第10章结论与展望

10.1基地与google

10.2全球网络战将继续

10.3google已死,google万岁

10.3.1猎杀google

10.3.2权力竞争继续

10.3.3google的合并、收购与倒闭

10.4新因素与新用户

10.4.1网络应用程序

10.4.2传感器与rfid

10.4.3web 2.0

10.5最后的思考

10.6尾注...

∨ 展开

飞转电子书阅读器PC端

飞转电子书阅读器PC端 易经六十四卦软件

易经六十四卦软件 百度文库下载器电脑版

百度文库下载器电脑版 辞海第六版典藏版PDF彩图本

辞海第六版典藏版PDF彩图本 曼昆经济学原理第七版课后答案和笔记

曼昆经济学原理第七版课后答案和笔记 曼昆经济学原理第七版PDF高清版 宏观+微观

曼昆经济学原理第七版PDF高清版 宏观+微观 2017布尔教育PHP教程

2017布尔教育PHP教程 西门子s7200plc从入门到精通(梁智斌)

西门子s7200plc从入门到精通(梁智斌) Spring从入门到精通PDF

Spring从入门到精通PDF OpenCV3编程入门 PDF

OpenCV3编程入门 PDF 干掉失眠20分钟还你高质量睡眠课程

干掉失眠20分钟还你高质量睡眠课程 2019张宇闭关修炼100题

2019张宇闭关修炼100题 2019张宇线性代数9讲

2019张宇线性代数9讲 2019张宇考研数学18讲 PDF版

2019张宇考研数学18讲 PDF版 天勤2019版数据结构高分笔记PDF高清版

天勤2019版数据结构高分笔记PDF高清版 王道2019年数据结构考研复习指导

王道2019年数据结构考研复习指导 Apache Flink 中文文档

Apache Flink 中文文档 TortoiseSVN使用教程

TortoiseSVN使用教程 Windows程序设计第六版 PDF

Windows程序设计第六版 PDF Swift编程权威指南 PDF版

Swift编程权威指南 PDF版

App Store审核指南2017 最新版

App Store审核指南2017 最新版 黄庆怀考研高数笔记 2014 满分高数笔记

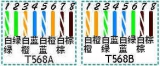

黄庆怀考研高数笔记 2014 满分高数笔记 网线水晶头接法图解 千兆word版

网线水晶头接法图解 千兆word版